В 2012 году киберугрозы оказались на втором месте в списке ключевых

проблем бизнеса, уступая по популярности только неприятностям, связанным

с нестабильной экономикой. Таковы данные исследования, проведенного

"Лабораторией Касперского" совместно с компанией B2B

International в 2012 году. В ходе исследования свое мнение об

информационной безопасности выразили более 3000 IT-специалистов компаний

из 22 стран мира, включая Россию.

По мнению 44% российских специалистов, киберугрозы входят в тройку

наиболее серьезных бизнес-проблем, причем 15% считают эту угрозу

наиболее опасной. В целом деятельность киберпреступников лишь немного

уступает в списке опасностей экономической нестабильности (59%) и с

заметным отрывом опережает другие бизнес-проблемы. Впрочем, несмотря на

единство мнений российских и международных специалистов, уровень

обеспокоенности киберугрозами в России ниже среднемирового показателя

(50%).

В будущем актуальность проблем, связанных с информационной

безопасностью, будет только расти: в этом уверены 36% российских

респондентов. По мнению представителей бизнеса, в ближайшие два года

киберугрозы будут представлять наибольшую опасность для компаний,

опережая даже проблемы в экономике. То, что опасения бизнеса

небеспочвенны, подтверждает статистика "Лаборатории

Касперского", указывающая на неуклонный рост активности

киберпреступников. Так, в 2011 году "Лаборатория

Касперского" обнаруживала в среднем около 70 тысяч новых

вредоносных программ ежедневно, а в этом году данный показатель вырос до

125 тысяч. Еще активнее растет количество вредоносного ПО для мобильных

платформ, в первую очередь для Android: за 2011 год количество

вредоносных объектов увеличилось в 200 раз. Так как в настоящее время

мобильные устройства все чаще используются для доступа к корпоративной

инфраструктуре и важной информации, они нуждаются в особом контроле и

защите.

Еще одна серьезная проблема для бизнеса - целевые атаки на

инфраструктуру с целью кражи критически важной информации. Для их

осуществления используются спам-рассылки, уязвимости "нулевого

дня", вредоносные скрипты и другие приемы. Поэтому для отражения

атаки компании необходимо использовать комплексное защитное решение и

обеспечивать безопасность всех элементов инфраструктуры: компьютеров

сотрудников, файловых и почтовых серверов, интернет-шлюзов, виртуальных

машин, а также мобильных устройств.

С полной версией отчета о результатах исследования "Информационная

безопасность бизнеса, 2012", проведенного "Лабораторией

Касперского" совместно с агентством B2B International, можно

ознакомиться по адресу www.kaspersky.ru/beready/latest-thinking.

Подробная информация об угрозах для бизнеса, защитных технологиях

возможностях корпоративных решений "Лаборатории Касперского"

доступна на портале www.kaspersky.ru/beready.

проблем бизнеса, уступая по популярности только неприятностям, связанным

с нестабильной экономикой. Таковы данные исследования, проведенного

"Лабораторией Касперского" совместно с компанией B2B

International в 2012 году. В ходе исследования свое мнение об

информационной безопасности выразили более 3000 IT-специалистов компаний

из 22 стран мира, включая Россию.

По мнению 44% российских специалистов, киберугрозы входят в тройку

наиболее серьезных бизнес-проблем, причем 15% считают эту угрозу

наиболее опасной. В целом деятельность киберпреступников лишь немного

уступает в списке опасностей экономической нестабильности (59%) и с

заметным отрывом опережает другие бизнес-проблемы. Впрочем, несмотря на

единство мнений российских и международных специалистов, уровень

обеспокоенности киберугрозами в России ниже среднемирового показателя

(50%).

В будущем актуальность проблем, связанных с информационной

безопасностью, будет только расти: в этом уверены 36% российских

респондентов. По мнению представителей бизнеса, в ближайшие два года

киберугрозы будут представлять наибольшую опасность для компаний,

опережая даже проблемы в экономике. То, что опасения бизнеса

небеспочвенны, подтверждает статистика "Лаборатории

Касперского", указывающая на неуклонный рост активности

киберпреступников. Так, в 2011 году "Лаборатория

Касперского" обнаруживала в среднем около 70 тысяч новых

вредоносных программ ежедневно, а в этом году данный показатель вырос до

125 тысяч. Еще активнее растет количество вредоносного ПО для мобильных

платформ, в первую очередь для Android: за 2011 год количество

вредоносных объектов увеличилось в 200 раз. Так как в настоящее время

мобильные устройства все чаще используются для доступа к корпоративной

инфраструктуре и важной информации, они нуждаются в особом контроле и

защите.

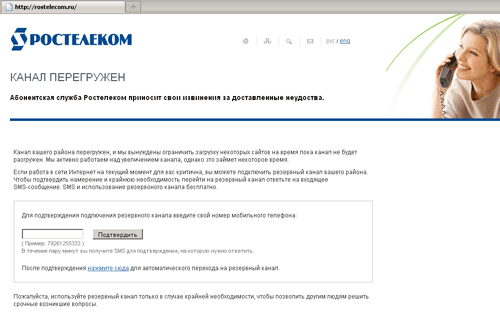

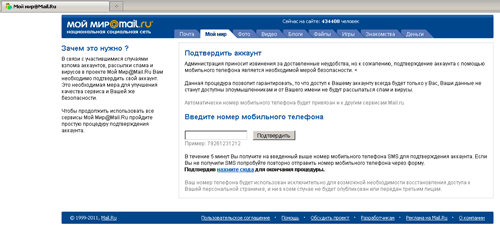

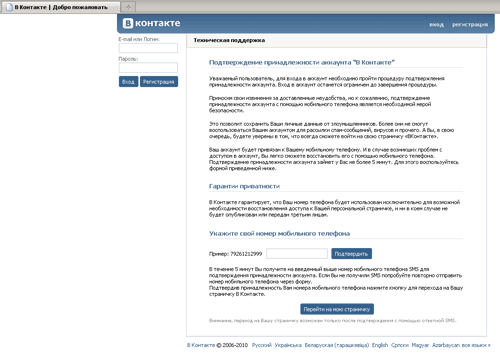

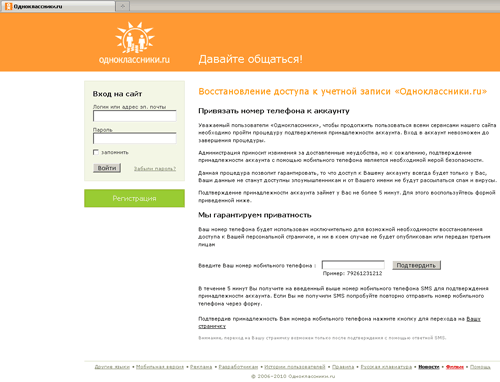

Еще одна серьезная проблема для бизнеса - целевые атаки на

инфраструктуру с целью кражи критически важной информации. Для их

осуществления используются спам-рассылки, уязвимости "нулевого

дня", вредоносные скрипты и другие приемы. Поэтому для отражения

атаки компании необходимо использовать комплексное защитное решение и

обеспечивать безопасность всех элементов инфраструктуры: компьютеров

сотрудников, файловых и почтовых серверов, интернет-шлюзов, виртуальных

машин, а также мобильных устройств.

С полной версией отчета о результатах исследования "Информационная

безопасность бизнеса, 2012", проведенного "Лабораторией

Касперского" совместно с агентством B2B International, можно

ознакомиться по адресу www.kaspersky.ru/beready/latest-thinking.

Подробная информация об угрозах для бизнеса, защитных технологиях

возможностях корпоративных решений "Лаборатории Касперского"

доступна на портале www.kaspersky.ru/beready.